关于QQ群内“被踢出本群” XML卡片深入研究

本文最后更新于:2025年6月29日 下午

节目编号:[08-1202/08-1203]A 关于QQ群内“被踢出本群” XML卡片深入研究

声明:请合理利用卡片信息,禁止用来违法犯罪,本文只讲技术,一切后果自负!

以下是破解时直播录像:

[08-1202/08-1203]A 关于QQ群内“被踢出本群” XML卡片深入研究

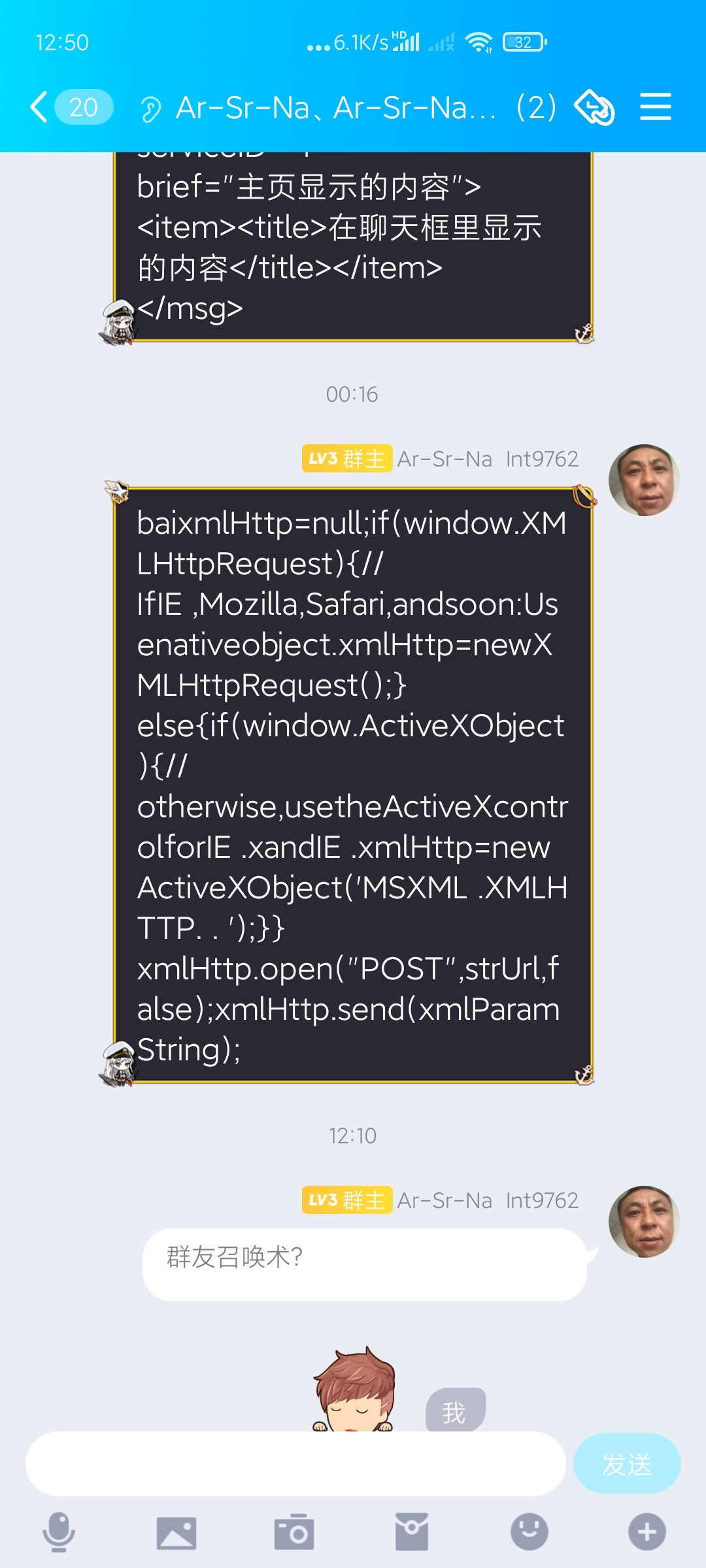

就在昨天,某些群突然看到“您已被移出本群”之类的消息,直接被震惊到了

结果一进去,消息是“群友捕捉术?”

声明:请合理利用卡片信息,禁止用来违法犯罪,本文只讲技术,一切后果自负!

原理及分析

要破解就先知道原理下手,如果你在一些平台转发给QQ好友过一些东西,也会发现这类型的消息也是个卡片,不是链接什么的,点开后有可能是小程序,一个弹窗,一个页面等等,而这次事件也是同性质的卡片。

本质

卡片消息有很多种,打卡,作业,投票,小程序,分享,红包,语音等等等等繁多种类,若不确定就无法下手,所以就得用“外挂”的方式进行破解

破解全过程:

准备材料:Cheat Engine作弊器;Sublime富文本编辑器;QQ以及诈骗卡片

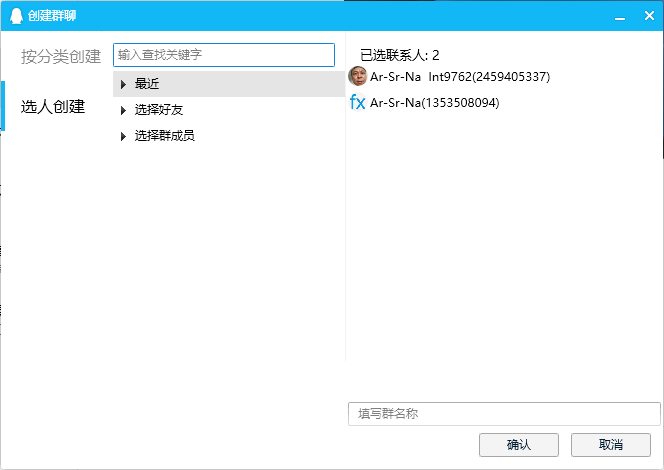

为了不影响群友,我用自己的小号和自己开了个群

然后对这个群进行侦听

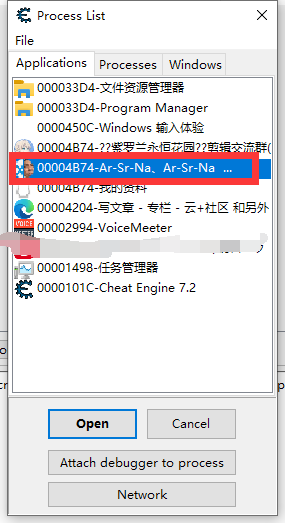

把这个诈骗卡片转发

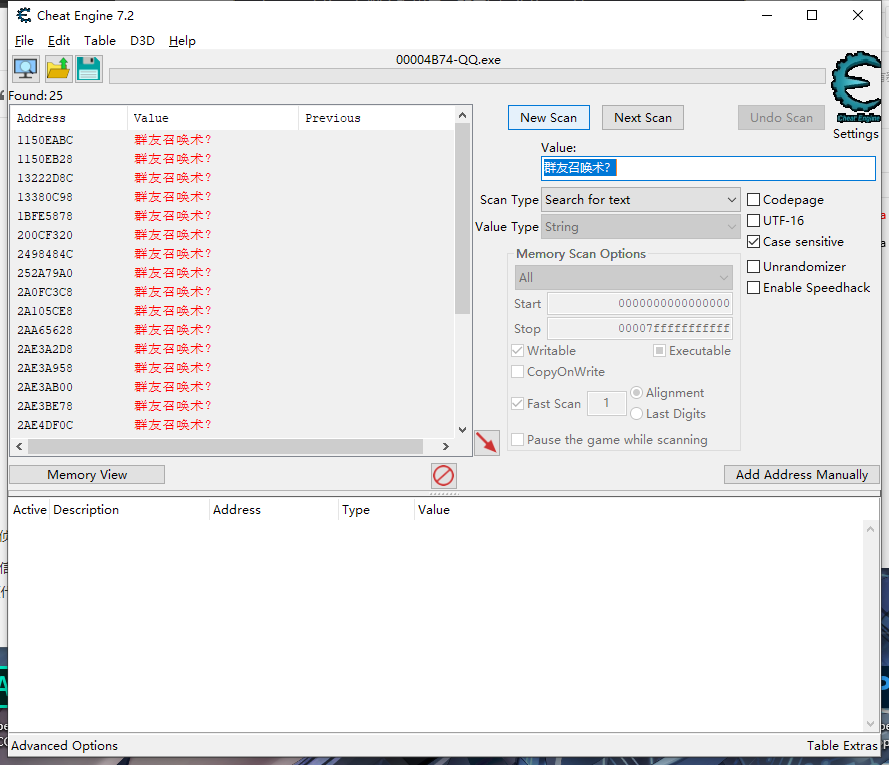

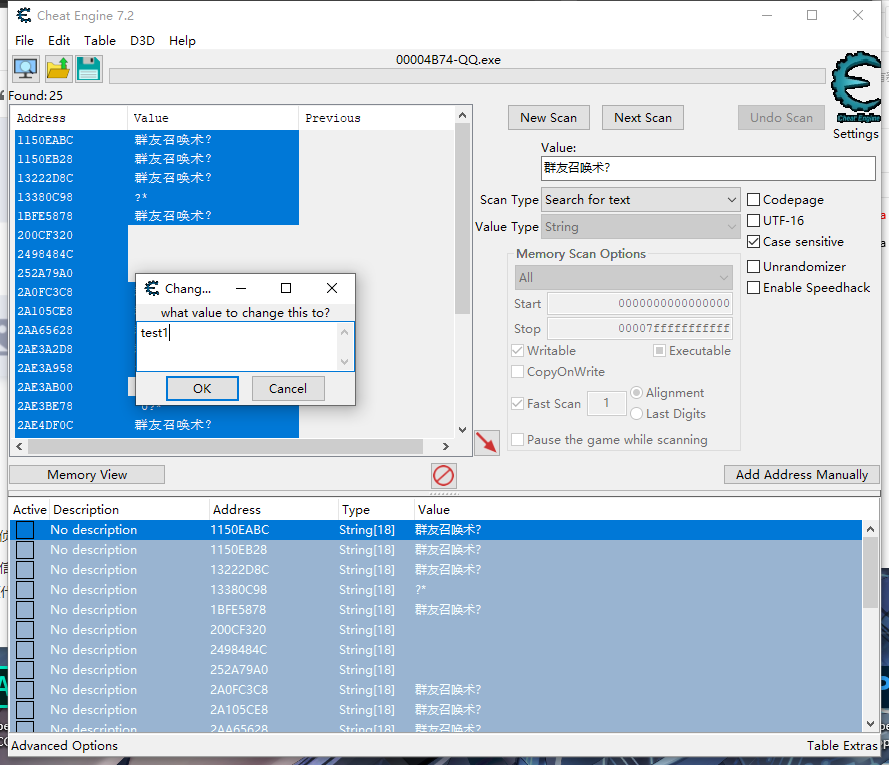

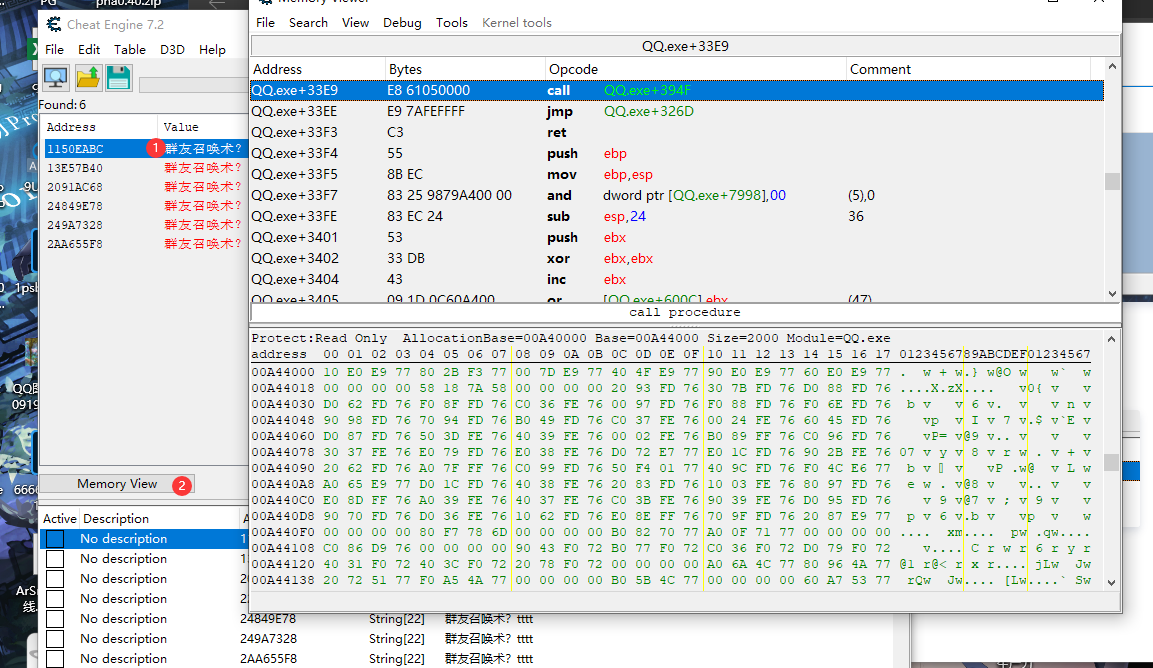

然后CE修改器里搜索卡片的关键词(由于电脑看不到卡片内容,只能使用手机辅助)

把所有值全部修改

然后切回那个群的QQ窗口

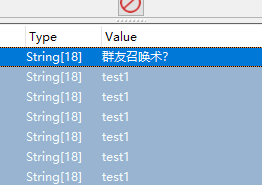

会发现有些值已经恢复

再把这个卡片继续转发,手机上查看内容是已经被改变了的,然后再在CE里再次搜索刚刚改变的值

同样全部修改,不断搜索最初的那个消息值,会每次改每次变,就不是,如果改了不变的,就是代码所在的内存区了

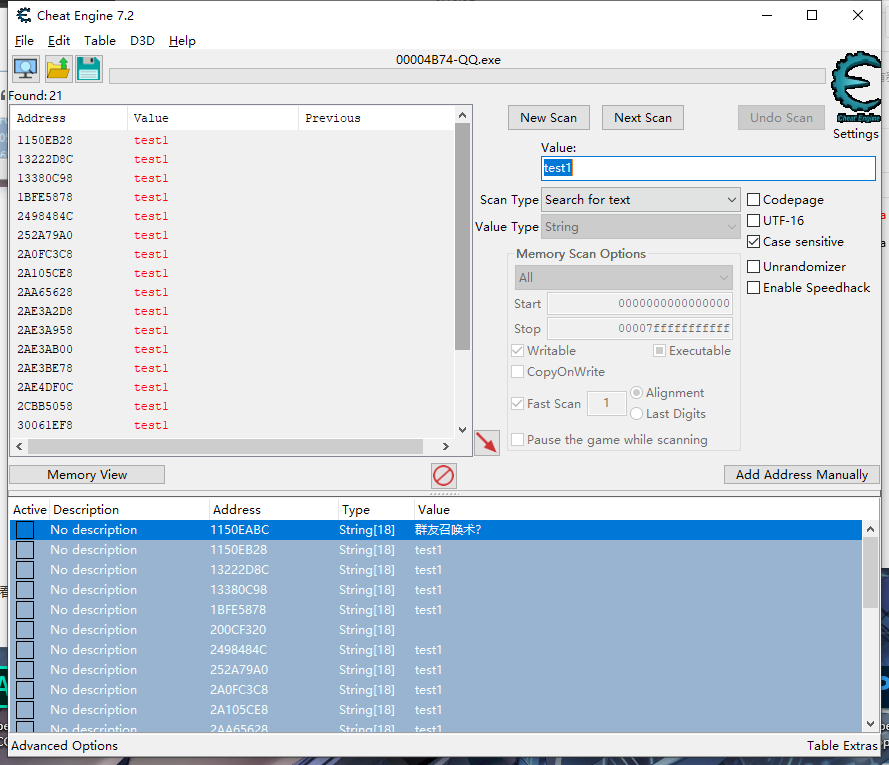

1150EABC,查看内存

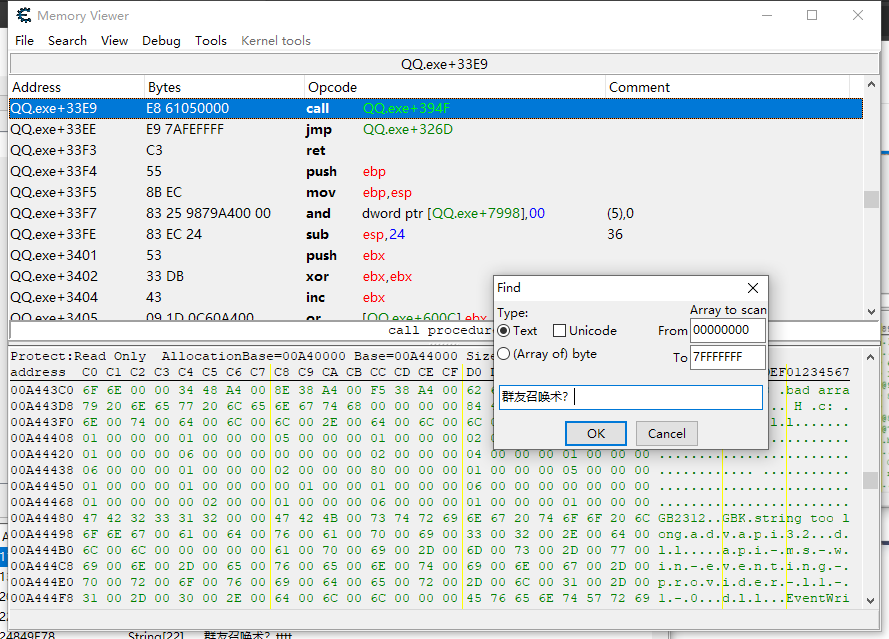

搜索字符的内存值

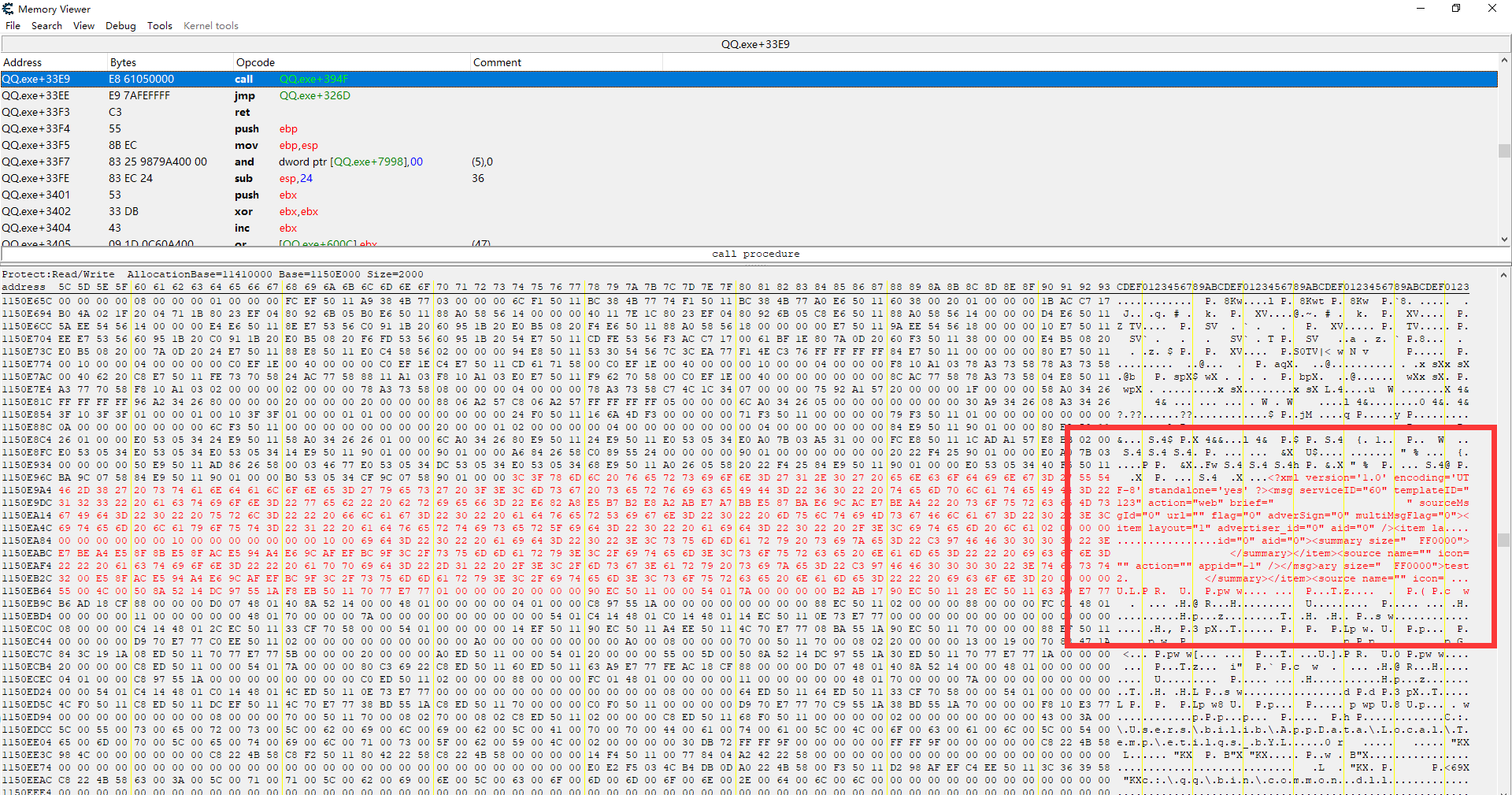

慢慢翻,直到有?xml的标识出现(记得右边要utf8显示)

把值复制下来,16进制转字符

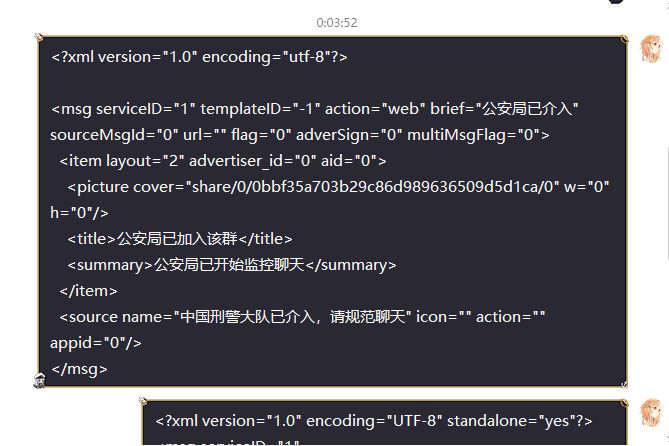

代码如下:

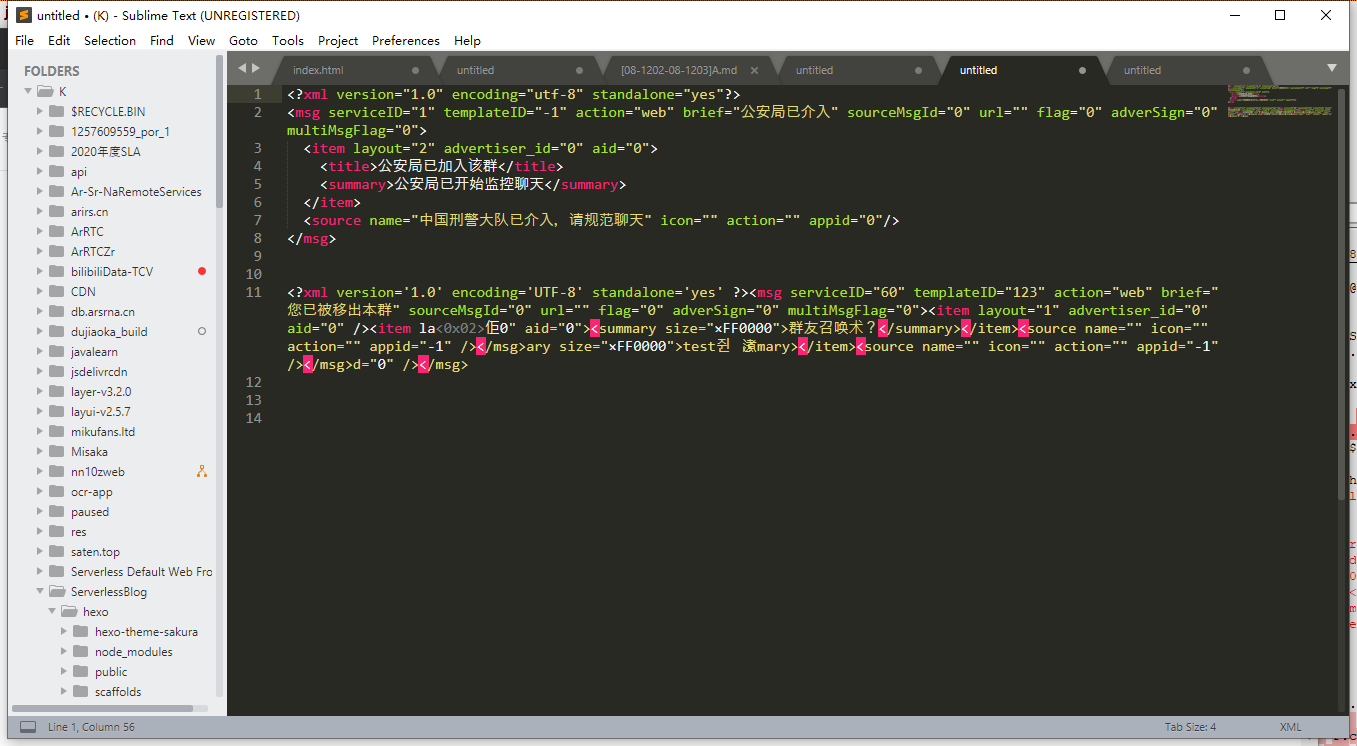

1 | |

是一个很标准的xml格式

拆开分析:

1 | |

<msg>构成了开头,有点英语基础的看得懂里面的属性的

| 值 | 释义 |

|---|---|

| serviceID=”1” | 应该是服务ID,告诉这是卡片 |

| templateID=”-1” | 模板 |

| action=”web” | 动作,点击后会执行的内容,此处为web |

| brief=”公安局已介入” | 也就是在主页看到群内简要消息,类似[QQ红包]这种 |

sourceMsgId=”0”<br>flag=”0” adverSign=”0”<br>multiMsgFlag=”0” |

未知 |

| url=”” | 点击后执行web的URL |

Layout,是个布局,也就是卡片内的布局

1 | |

这两个8说了,标题和内容,和html一样好读的

1 | |

source,就是源,应该是显示图标之类的

icon为图标,action为执行的动作,与前面的相同

那我要怎么发送这种消息呢?

直接发xml显然是不行的

这时就需要修改内存了

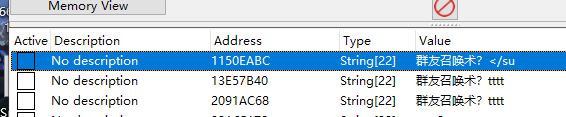

还记得刚刚是怎么找到那段对话的源码吗,就是不断修改,不断转发,转发过去的就是修改后的内容

由于电脑是看不到这种消息的,所以就发一个能看到的,例如分享

按上面那个方法修改

只不过把值改为xml代码

然后再回到qq转发那个卡片,就完成了

(不过不保障100%成功,只提供技术而已,分析原理)

发送的原理也是更改内存,已经知道了卡片的本质,是一段xml,无可厚非,这些卡片本来是引导用户更方便地获取信息,但一些人缺利用这个功能诈骗,而且还在更新换代,甚至有了无法撤回的版本,跟踪ip的版本

所以各位群友们,这类信息慎点,一定要确定安全,甚至和普通消息混淆的也有,显然不可能每次看消息,抢红包都要开CE,针对这种情况,MIUI12的模糊定位和隐私保护就起到很关键作用,而QQ在这方面也很完善,例如刚刚的方法,我试了10次都失败了,估计是发现bug了吧,发送后是看不到的,不论是手机还是电脑

最后,恪守道德遵守法律是每位公民的义务